Descargar el video en este enlace:

I.-Introducción.

En la era digital actual, el vertiginoso avance de la tecnología está revolucionando diversos aspectos de la sociedad, desde el comercio y la comunicación hasta las relaciones personales, transformando nuestras vidas de maneras que hace apenas unas décadas eran inimaginables. Sin embargo, junto con estos progresos, han surgido también desafíos importantes en materia de privacidad de datos, que plantean nuevas preocupaciones y requieren respuestas efectivas para proteger la información personal en un mundo cada vez más interconectado.

Es un hecho que las normas jurídicas se vuelven cada día más obsoletas ante la rápida evolución tecnológica. Sin lugar a dudas, en la carrera entre la tecnología y el derecho, este último queda rezagado, es decir, ampliamente retrasado en el cumplimiento de sus objetivos de protección jurídica, mientras que la actividad tecnológica avanza a un ritmo mucho más acelerado.

II-. Ejemplos de Disrupciones Tecnológicas y Su Impacto en el Derecho.

- Inteligencia Artificial y Derechos de Autor: Explica cómo la IA ha generado desafíos para las leyes de propiedad intelectual, que no estaban diseñadas para abordar creaciones generadas por máquinas.

- Criptomonedas y el Derecho Financiero: Analiza cómo la aparición de las criptomonedas y la tecnología blockchain desafían las normativas financieras tradicionales y la forma en que los gobiernos regulan la economía.

- Privacidad de Datos y Redes Sociales: Menciona cómo el uso masivo de las redes sociales y la recopilación de datos han superado las leyes de privacidad, y cómo los gobiernos luchan por proteger a los ciudadanos de la explotación de sus datos personales.

- Transporte y Movilidad: Cita el caso de plataformas como Uber y las dificultades legales que presentan en muchos países al colisionar con regulaciones de transporte tradicionales.

III.- Las Limitaciones del Derecho para Adaptarse Rápidamente a los cambios tecnológicos.

- Proceso de Creación Legislativa: La creación de leyes implica un proceso burocrático, deficitario y además complejo que incluye consultas, revisiones, y la necesidad de consenso legislativo sin contar con el tema de los debates previos y aprobatorios de los órganos legislativos, lo cual impide la respuesta inmediata por parte del derecho ante los inesperados cambios tecnológicos.

- Visión Retrospectiva del Derecho: El derecho y por ende la jurisdicción suele responder de manera tardía a problemas ya existentes, esta claro que el sistema jurídico esta limitado en su capacidad para anticiparse a los cambios tecnológicos. En general, carece de una visión de futuro robusta para dar soluciones oportunas.

- Intereses Políticos y Económicos: Enfatiza cómo los intereses particulares pueden retardar la promulgación de leyes innovadoras que intenten regular nuevas tecnologías.

IV.- Ejemplos de Legislación que Queda Obsoleta ante la Tecnología.

- Normas de Propiedad Intelectual: Describe cómo las leyes tradicionales de copyright, diseñadas para creadores humanos, no cubren adecuadamente las creaciones propias de la inteligencia artificial, véase el link: OPINIÓN DE LA INTELIGENCIA ARTIFICIAL SOBRE SUS DERECHOS DE AUTOR». https://perezcalzadilla.com/opinion-de-la-inteligencia-artificial-sobre-sus-derechos-de-autor/

- Leyes de Privacidad Anticuadas: Las leyes que abordan esa materia no consideran los riesgos actuales de la recolección y análisis masivo de Datos Biométricos, a través de tecnologías de efecto inmediato.

- Contratos y Firma Digital: A medida que se digitalizan más aspectos comerciales, las leyes de autenticidad y seguridad de documentos están siendo superadas por la tecnología de contratos inteligentes (SMART CONTRACTS).Véase este link informativo: https://perezcalzadilla.com/contratos-inteligentes-smart-contracts/

V.-. ¿Cómo Podría el Derecho Adaptarse Mejor a la Tecnología?.

- Legislación Proactiva y Basada en Principios: El derecho podría beneficiarse de enfoques legislativos basados en principios generales que permitan cierta flexibilidad para adaptarse a situaciones tecnológicas emergentes.

- Colaboración Multidisciplinaria: Debe implementarse la cooperación entre expertos en tecnología, legisladores y juristas esto podría ayudar a anticipar y enfrentar mejor los desafíos legales ante tecnologías emergentes.

- Regulación por Etapas y Evaluación Continua: Actividad periódica en la revisión y actualización de textos legales, ello sugiere la idea de regular por etapas, revisando y ajustando constantemente las normativas conforme la tecnología avance.

VI. Reflexión: El Reto de un Derecho que debe Evolucionar.

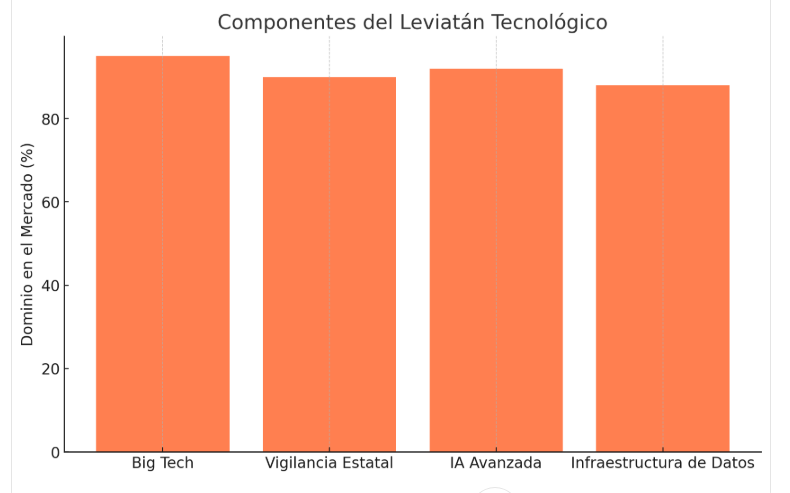

Debemos estar conscientes que la tecnología es controlada por el Leviatán tecnológico, entiéndase este a las siguientes entidades:

- 1. Corporaciones tecnológicas gigantes (Big Tech) como Google, Amazon, Facebook, Apple,

TikTok, NVIDEA, OpenAI, etc. - 2. Sistemas de vigilancia y control estatales o privados.

- 3. Redes neuronales artificiales y sistemas de inteligencia artificial avanzados.

- 4. Infraestructuras de datos y centros de procesamiento de información masiva.

EN FIN EL LEVIATÁN TECNOLÓGICO OSTENTA EL CIBER-OLIGOPOLIO DE LOS ALGORITMOS Y LA GESTIÓN DE DATOS Y NOS LLEVA LA DELANTERA, AVANZA MUY RÁPIDAMENTE, ES PRÁCTICAMENTE INDETENIBLE, Y GENERA NUEVAS REALIDADES QUE NO SIEMPRE PUEDEN SER REGULADAS POR LAS NORMAS LEGALES VIGENTES, POR ELLO EL DERECHO ESTÁ OBLIGADO A EVOLUCIONAR HACIA UN MODELO ADAPTABLE Y RESILIENTE QUE PERMITA LA INNOVACIÓN SIN SACRIFICAR LOS PRINCIPIOS FUNDAMENTALES DE JUSTICIA Y PROTECCIÓN SOCIAL.

VII.-TECNOLOGIAS EMERGENTES A DISPOSICIÓN DEL LEVIATAN TECNOLÓGICO.

La implementación en tiempo real de tecnologías emergentes, como el escaneo remoto del iris del ser humano y las gafas de realidad aumentada, el empleo de satélites y demás herramientas que permiten que terceros pueden acceder a nuestros datos biométricos con o sin nuestro consentimiento, exponiendo información personal sensible, es un hecho cierto que está ocurriendo hoy en día. https://www.tiktok.com/@aaronalonsog/video/7426695122194025734?_t=8sUvcNoOnvS&_r=1

Este artículo explora la naturaleza de los datos biométricos, cómo se recopilan, los peligros asociados con su mal uso y propone una solución inspirada en la naturaleza para proteger nuestra privacidad en el mundo digital.

¿Qué son los Datos Biométricos?.

Antes de profundizar en los riesgos y soluciones, es crucial entender qué son los datos biométricos. Según la Real Academia Española, la biometría es «el estudio mensurativo o estadístico de los fenómenos o procesos biológicos«. En términos prácticos, los datos biométricos son características físicas, fisiológicas o comportamentales únicas de un individuo que pueden ser medidas y utilizadas para identificarlo. Estos incluyen huellas dactilares, patrones faciales, condiciones fenotípicas, iris, voz, ritmo cardiaco, estructura particular de ADN, entre otros.

¿Cómo se Recopilan estos Biodatos?.

Actualmente, muchos dispositivos electrónicos utilizan sistemas biométricos para autenticación e identificación. Smartphones con reconocimiento facial o lectores de huellas dactilares recopilan y almacenan nuestros datos biométricos para permitir el acceso seguro. Sin embargo, la tecnología ha avanzado al punto de permitir el escaneo remoto del iris y el reconocimiento de voz o las características faciales a través de cámaras en espacios públicos o incluso con drones. Por ejemplo, en ciudades como Nueva York y Londres, se utilizan sistemas de vigilancia que recolectan biodatos en tiempo real sin el conocimiento o consentimiento de las personas.

Además, dispositivos como las gafas de realidad aumentada pueden, mediante inteligencia artificial, analizar rostros y obtener información personal en tiempo real, como direcciones de correo electrónico, números de teléfono, antecedentes penales, capacidad financiera y perfiles en línea. Esto representa una invasión significativa a la privacidad, ya que terceros pueden acceder a los datos sensibles simplemente al mirar u oír a alguien.

El Leviatán Tecnológico y los Peligros de la recolección no consentida de Biometría en el Mundo Digital.

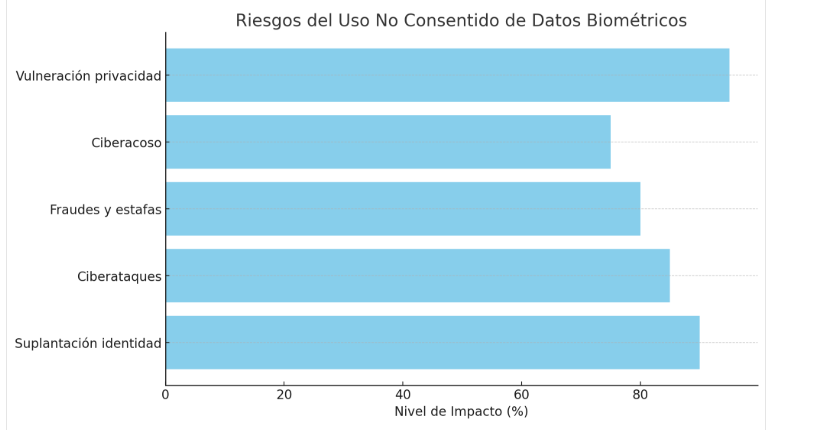

El término «Leviatán Tecnológico o también Leviatán Digital, se utiliza para describir el poder omnipresente y potencialmente opresivo de quienes manejan las tecnologías digitales que pueden controlar y acceder a información personal sin restricciones de ningúna naturaleza. Los peligros asociados con el mal uso de los datos biométricos incluyen:

- Suplantación de identidad: Acceder a datos biométricos permite a delincuentes hacerse pasar por otras personas.

- Ciberataques: Los datos biométricos pueden ser objetivo de hackers que buscan información valiosa para capitalizar está en detrimento de terceros.

- Fraudes y estafas: Utilizar datos biométricos para acceder a cuentas bancarias o información financiera.

- Ciberacoso: Información personal puede ser utilizada para hostigar o intimidar o chanajear.

- Vulneración de la privacidad: Acceso no autorizado a información íntima y personal.

Recordemos que los gobiernos y las empresas acumulan archivos con información de millones de personas, que incluyen tanto datos biométricos como financieros. Las corporaciones privadas, además, emplean tecnología informática no solo para la gestión interna, sino también para actividades de marketing y control de crédito. Sin embargo, estos usos presentan riesgos considerables ante posibles manejos indebidos de la información, lo que subraya la importancia de proteger los datos biométricos y de establecer medidas que eviten su utilización en contra de la voluntad de los individuos. Es evidente y notorio que la aplicación del sistema jurídico para proteger esta información resulta, en muchos casos, tardía y limitada o nula,

VIII.-PROTOTIPO DE CAMUFLAJE DIGITAL INSPIRADO EN LA NATURALEZA.

Para contrarrestar la invasión a la privacidad mediante el escaneo no autorizado de datos biométricos, proponemos el desarrollo de un PROTOTIPO DE CAMUFLAJE DIGITAL que bloquee el acceso a la configuración de nuestro iris y otros rasgos biométricos. Este sistema se inspira en los mecanismos de camuflaje utilizados por animales en la naturaleza, específicamente el pez espejo o pez reflejo (REFLECTOPOREIA, FAMILIA SYNGNATHIDAE), que posee una capacidad única para reflejar la luz y camuflarse en su entorno acuático, estas peculiaridades también son compartidas por otros animales con capacidad de reflejar la luz y camuflarse incluyen:

- Pez luna (Mola mola)

- Pez cromo (Chromis viridis)

- Camarón de agua dulce (Caridea)

Estos ejemplos demuestran la increíble capacidad de los animales para adaptarse y sobrevivir en su entorno mediante el camuflaje y la reflexión de la luz.

Propiedades Biológicas en estricto sentido del Pez Espejo.

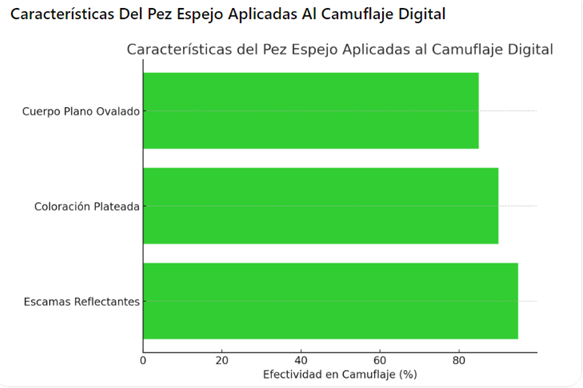

El pez espejo tiene características que le permiten reflejar la luz y prácticamente desaparecer en su entorno:

- Escamas Reflectantes: Sus escamas poseen una estructura especial que actúa como un espejo, reflejando la luz incidente y confundiendo a los depredadores.

- Coloración Plateada: Su tonalidad plateada potencia el efecto reflectante, adaptándose a la iluminación circundante.

- Forma del Cuerpo: Su cuerpo plano y ovalado facilita la reflexión uniforme de la luz, aumentando su capacidad de camuflaje.

Estas cualidades le permiten al pez espejo volverse casi invisible en el agua, reflejando su entorno y evitando la detección.

IX.-APLICACIÓN TECNOLÓGICA DE LAS PROPIEDADES DEL PEZ ESPEJO.

Inspirados las propiedades naturales propias y únicas del pez espejo, proponemos la creación de un escudo holográfico que funcione como una capa de invisibilidad digital, impidiendo el escaneo no consentido de nuestros datos biométricos. Este escudo podría implementarse mediante dispositivos como lentes de contacto inteligentes o gafas especializadas que utilicen materiales y tecnologías capaces de reflejar y dispersar la luz de manera controlada para que los scanner de otros mecanismos tecnológicos no puedan ejecutar su operatividad.

FUNCIONAMIENTO DEL PROTOTIPO.

El prototipo combinaría materiales avanzados y tecnologías holográficas para crear un efecto de «espejo digital» que sirva de escudo frente a los lentes de scanner u otros dispositivos remotos como satélites o microdrones.

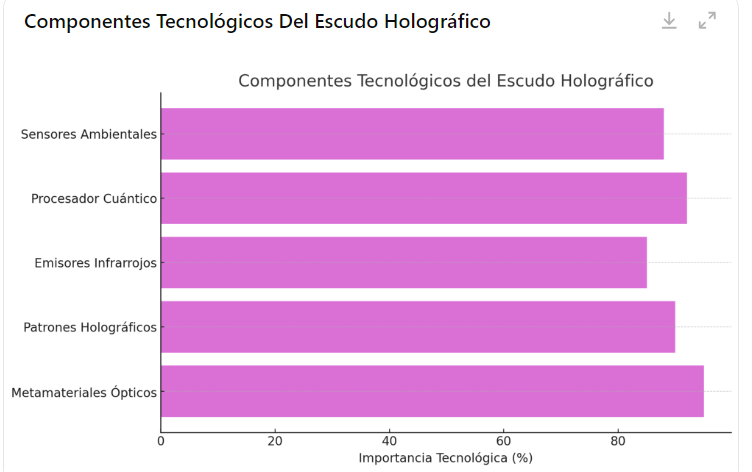

El escudo holográfico opera mediante la manipulación activa de la luz y otras formas de radiación electromagnética para impedir la captura de datos biométricos. Su funcionamiento se basa en los siguientes principios:

- Reflexión y Dispersión Controlada de la Luz: Los metamateriales ópticos y las nanopartículas integradas en el escudo manipulan la luz incidente, reflejándola y dispersándola de manera que los dispositivos de escaneo no puedan obtener imágenes claras de los rasgos biométricos.

- Generación de Patrones Holográficos Dinámicos: Los algoritmos cuánticos generan patrones holográficos que cambian constantemente, creando una interferencia activa con los sistemas de escaneo. Esto dificulta que los escáneres adapten sus técnicas para superar el escudo.

- Interferencia con Señales Infrarrojas: Los emisores infrarrojos interfieren con los sensores que utilizan luz infrarroja para el reconocimiento facial y del iris, añadiendo una capa adicional de protección.

- Adaptación en Tiempo Real: Los sensores ambientales detectan cambios en el entorno y posibles intentos de escaneo. El procesador cuántico utiliza esta información para ajustar los patrones holográficos y las propiedades ópticas del escudo, manteniendo su efectividad.

Componentes Principales:

- Metamateriales Ópticos: Materiales con índice de refracción negativo que pueden controlar la propagación de las ondas electromagnéticas.

- Patrones Holográficos Dinámicos: Generados y controlados por algoritmos cuánticos para adaptarse en tiempo real al entorno, de forma que puedan alterar o bloquear la captura de imágenes precisas del iris u otros rasgos faciales.

- Emisión de Señales Infrarrojas: Interfieren con sensores de escaneo biométrico sin afectar la visión humana.

- Procesamiento Cuántico: Utiliza algoritmos cuánticos para el control y ajuste dinámico del escudo.

X.-DESARROLLO TECNOLÓGICO.

ÄREAS IMPLICADAS:

- Seguridad digital y privacidad

- Materiales avanzados

- Computación cuántica aplicada

- Óptica y fotónica

- Ciberseguridad.

Para implementar este camuflaje digital, se requiere:

- Análisis de Sistemas de Escaneo: Entender cómo trabaja el LEVIATAN TECNOLOGICO, cómo los dispositivos capturan datos biométricos para identificar puntos de interferencia.

- Diseño de Metamateriales: Desarrollar materiales que puedan reflejar o dispersar la luz en longitudes de onda específicas.

- Programación de Algoritmos Cuánticos: Utilizar algoritmos avanzados para controlar y adaptar en tiempo real el comportamiento del escudo holográfico.

Desarrollo de Algoritmos Cuánticos para el Escudo Holográfico.

La computación cuántica ofrece capacidades sin precedentes y extraordinarias para procesar y controlar sistemas complejos en tiempo real.

Los algoritmos cuánticos pueden ser fundamentales en el desarrollo del software que controla el escudo holográfico.

Funciones de los Algoritmos Cuánticos.

- Generación de Patrones Dinámicos: Crear patrones holográficos que cambien constantemente, dificultando la adaptación de los sistemas de escaneo que utiliza el LEVIATAN.

- Procesamiento en Tiempo Real: Analizar el entorno y ajustar las propiedades del escudo para maximizar la interferencia con los dispositivos de escaneo.

- Optimización de Recursos: Gestionar eficientemente el consumo de energía y el rendimiento del dispositivo.

A continuación, se presenta un ejemplo simplificado de cómo podría estructurarse un algoritmo cuántico para el escudo holográfico, utilizando el lenguaje Q# de Microsoft Quantum Development Kit.

XI.-Código propuesto en Q# con asistencia de IA:

Explicación del Código

- Namespace y Apertura de Espacios de Nombres: Se define el namespace

EscudoHolograficoy se abren los espacios de nombres necesarios para utilizar las operaciones intrínsecas de Q#. - Operación Principal

ControlEscudoHolografico: Esta operación controla el funcionamiento del escudo holográfico.- Inicialización de Qubits: Se reserva un qubit para la operación.

- Aplicación de la Puerta de Hadamard: Se prepara el qubit en una superposición cuántica.

- Aplicación del Algoritmo de Grover: Utiliza un bloque

within ... applypara encapsular el oráculo y el operador de difusión.- Oráculo Personalizado: La operación

Oraclemarca el estado objetivo que representa una condición en la que se requiere ajustar el escudo. - Operador de Difusión: La operación

DiffusionOperatoramplifica la amplitud del estado objetivo.

- Oráculo Personalizado: La operación

- Medición y Resultado: Se mide el qubit y se determina si es necesario ajustar el escudo.

- Limpieza: Se reinician los qubits para liberarlos adecuadamente.

- Operaciones Auxiliares

OracleyDiffusionOperator:Oracle: Marca el estado objetivo aplicando la puerta Z.

DiffusionOperator: Realiza el operador de difusión necesario para el algoritmo de Grover.

Este código en Q# es una representación conceptual y primaria. En la práctica, el desarrollo de algoritmos cuánticos para este propósito requeriría una arquitectura más compleja y recursos cuánticos avanzados.

Integración de Principios Cuánticos.

- Superposición Cuántica: Permite crear estados que simultáneamente reflejan y absorben la luz, mejorando la capacidad de camuflaje.

- Entrelazamiento Cuántico: Puede utilizarse para coordinar múltiples puntos del escudo holográfico, creando un patrón de interferencia más complejo y efectivo.

Algoritmos Cuánticos Avanzados.

- Algoritmo de Grover: Podría utilizarse para buscar rápidamente patrones óptimos en un espacio de soluciones extenso.

- Algoritmo de Estimación de Fase Cuántica: Empleado para ajustar con precisión las propiedades ópticas del escudo.

Otros elementos a considerar:

- Fundamentos cuánticos del camuflaje digital: El camuflaje digital inspirado en el pez espejo puede beneficiarse enormemente de los principios de la mecánica cuántica. La superposición cuántica permite crear estados que simultáneamente reflejan y absorben la luz, mejorando la capacidad de camuflaje. El entrelazamiento cuántico puede utilizarse para coordinar múltiples puntos del escudo holográfico, creando un patrón de interferencia más complejo y efectivo.

- Algoritmos cuánticos avanzados: Los algoritmos cuánticos pueden optimizar la generación de patrones holográficos en tiempo real. El algoritmo de Grover, por ejemplo, podría utilizarse para buscar rápidamente patrones óptimos en un espacio de soluciones extenso. El algoritmo de estimación de fase cuántica podría emplearse para ajustar con precisión las propiedades ópticas del escudo.

- Integración con aprendizaje automático cuántico: La combinación de algoritmos cuánticos con técnicas de aprendizaje automático cuántico.

XII.-ECUACIONES:

La efectividad del escudo holográfico puede ser modelada matemáticamente. Por ejemplo, el comportamiento de la luz al interactuar con los metamateriales puede describirse mediante las ecuaciones de Maxwell:

Donde:

- E es el campo eléctrico.

- B es el campo magnético.

- H es la intensidad del campo magnético.

- D es la densidad de flujo eléctrico.

- J es la densidad de corriente.

Los metamateriales pueden diseñarse para tener un índice de refracción negativo, lo que afecta la propagación de las ondas electromagnéticas según la relación:

Índice de Refracción en Metamateriales

Donde:

- n es el índice de refracción.

- ϵr es la permitividad relativa.

- μr es la permeabilidad relativa.

Al manipular ϵr y μr a través de la nano-estructuración de los materiales, es posible controlar cómo la luz interactúa con el escudo holográfico.

INTEGRACIÓN DE ECUACIONES MATEMÁTICAS A CONSIDERAR PARA LA FUNCIONABILIDAD DEL PROTOTIPO.

- Modelo Óptico Cuántico:

- Utilizando principios de óptica cuántica, el prototipo puede modificar los ángulos de dispersión reflejando la luz desde diferentes longitudes de onda, evitando así la captura biométrica.

- Ecuación fundamental para la interferencia de ondas en el escudo holográfico.

Donde I es la intensidad de la luz reflejada, I0 es la intensidad inicial, ϕ es el ángulo de fase, de la distancia en el metamaterial y λ la longitud de onda de la luz.

Optimización con el Algoritmo de Grover:

- Se puede emplear el Algoritmo de Grover para optimizar la búsqueda de patrones reflejantes óptimos en tiempo real que maximicen la interferencia de escaneo. Este algoritmo permite reducir la probabilidad de que los sistemas de reconocimiento capturen los datos biométricos.

Donde ∣ψ⟩ es el estado cuántico inicial y O es el operador de búsqueda en la base de datos de patrones.

Ley de Gauss para el campo eléctrico:

Ley de Gauss para el campo magnético:

Ley de Faraday de inducción:

Ley de Ampère-Maxwell:

Donde:

- E: Campo eléctrico

- B: Campo magnético

- D: Desplazamiento eléctrico

- H: Campo magnético auxiliar

- ρ: Densidad de carga

- J: Densidad de corriente

Esquema Utilizado:

- Identificación del Problema: La necesidad de bloquear el escaneo no consentido de datos biométricos, hay que tomar conciencia de la creciente sofisticación de la recopilación de información personal y su potencial riesgo del uso indebido, es realmente una preocupación importante.

- Inspiración Biológica: Tomar como modelo el camuflaje del pez espejo para reflejar y dispersar la luz, sin dudas una solución imaginativa y potencialmente impactante. El uso de metamateriales y tecnología holográfica es de vanguardia y también posible.

- Aplicación Tecnológica: Utilizar metamateriales y holografía para replicar el efecto de un espejo que confronte la actividad del scanner de los lentes u otros mecanismos tecnológicos invasivos.

- Control Dinámico: Implementar algoritmos cuánticos que permitan ajustar el escudo en tiempo real. Se concibe al escudo como una herramienta dinámica y adaptable contra la captura de datos biométricos.

- Desarrollo del Software: Programar el código que gestione la generación de patrones y la interacción con el hardware.

- Mecánica Cuántica Aplicada al Camuflaje Digital: Los conceptos de superposición y entrelazamiento pueden mejorar el prototipo al controlar patrones de dispersión lumínica que adaptan su comportamiento a cambios ambientales. Esta adaptación cuántica ayuda a minimizar la exposición a escáneres avanzados.

- Aprendizaje Automático Cuántico para Respuesta Adaptativa: Con la combinación de aprendizaje automático de la IA y algoritmos cuánticos, el prototipo ajusta sus respuestas en función de patrones detectados de intentos de escaneo, aplicando modelos de aprendizaje profundo de la IA en un entorno cuántico para mejorar la precisión de camuflaje digital.

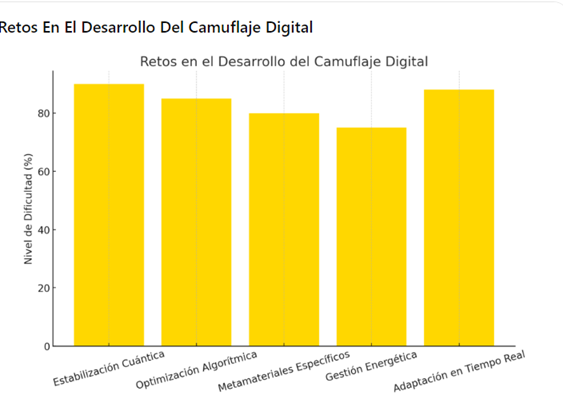

- Retos: a) En la implementación de prueba en fase experimental, se podría considerar un enfoque híbrido que combine algoritmos clásicos y cuánticos para optimizar el rendimiento, b) Determinar los metamateriales específicos, funcionabilidad de los algoritmos y arquitectura del sistema, c) Entender que el código Q# presentado es una génesis, por lo cual es necesaria una investigación mas profunda para que la generación dinámica de que los patrones sean implementados en tiempo real y se logre una verdadera interferencia adaptativa con los dispositivos del escaneo no consentidos, d) Equilibrar los estados cuánticos coherentes a temperatura ambiente y en un entorno no controlado es extremadamente desafiante por ello deben implementarse tecnologias de estabilizacion cuantica e) Sistemas de microenfrimiento integrado para operar la disipación de calor en este dispositivo tan compacto.

XIII.- MARCO TEÓRICO DE LOS PLANOS PARA EL PROTOTIPO:

Planos de Construcción:

En un esquema conceptual técnico detallado del dispositivo, sugerido destacando cada componente integrante del prototipo. Las diferentes partes se expresan:

- Lentes de Metamateriales Ópticos: Es la estructura nanométrica diseñada para manipular la luz. debe incluir capas con diferentes índices de refracción.

- Patrones Holográficos Dinámicos: Capas sensibles que pueden modificar su configuración mediante señales eléctricas controladas.

- Emisores Infrarrojos: Pequeños diodos integrados en el marco que emiten señales para interferir con dispositivos de escaneo.

- Procesador Cuántico Integrado: Un microchip ubicado en una de las patillas de las gafas, responsable de ejecutar los algoritmos cuánticos, con sus conexiones con otros componentes.

- Batería de Alta Densidad: Una fuente de alimentación compacta y recargable, asegurando el funcionamiento continuo del dispositivo.

- Sensores Ambientales: Detectan las condiciones del entorno para ajustar el escudo holográfico en tiempo real.

- Conectividad Inalámbrica: Módulos para comunicación y actualizaciones de software.

- Materiales Utilizados: Anotaciones sobre grafeno, silicatos especiales, y aleaciones ligeras.

- Dimensiones: Medidas en milímetros para cada componente.

- Rutas de Conexiones Eléctricas: Líneas que muestran el flujo de información y energía.

Las anotaciones anteriormente expresadas nos orientan para perfilar las especificaciones técnicas, como materiales utilizados (por ejemplo, aleaciones ligeras para el marco del lente), dimensiones de cada componente y rutas de conexiones eléctricas, flechas y líneas guían al observador a través de la interacción entre las partes, ilustrando cómo el procesamiento cuántico controla los patrones holográficos y la emisión infrarroja para lograr el camuflaje digital.

IMAGEN ILUSTRATIVA PROTOTIPO Nro. 1:

Prototipo Avanzado, Marco Teórico/Nanopartículas,

VERSIÓN A.

VERSIÓN B.

Lentes con Nanopartículas.

- Capas de Metamateriales:

- Nanopartículas Integradas: Las lentes dentro de este marco conceptual debe contener múltiples capas de metamateriales a nivel nanométrico. Estas nanopartículas están diseñadas para manipular las propiedades de la luz, permitiendo la reflexión y dispersión controlada.

- Índice de Refracción Negativo: Las nanopartículas están estructuradas para lograr un índice de refracción negativo, lo que permite controlar la propagación de las ondas electromagnéticas y crear efectos de invisibilidad digital.

- Patrones Holográficos Dinámicos:

- Micro-Hologramas: Incorporación de matrices de micro-hologramas que pueden modificarse electrónicamente para adaptarse en tiempo real al entorno luminoso.

- Ondulaciones de Luz: Estos patrones holográficos crean ondulaciones de colores cambiantes que ayudan a camuflar los rasgos biométricos del usuario, como el iris y demás características faciales del usuario.

Componentes Tecnológicos Integrados.

- Emisores Infrarrojos:

- Diodos Infrarrojos Miniaturizados: Integrados discretamente en las patillas de las gafas, estos emisores emiten señales infrarrojas que interfieren con los dispositivos invasivos de escaneo biométrico.

- Frecuencia y Potencia Controladas: Ajustables para maximizar la interferencia sin afectar la visión del usuario.

- Función alternativa: Se propone un proyector de hologramas visibles para observadores externos, capaz de proyectar imágenes tridimensionales en el espacio alrededor del usuario, visibles para otros sin que estos necesiten usar lentes especiales. Aunque actualmente estamos más acostumbrados a los hologramas proyectados directamente en los ojos del usuario, esta función alternativa representa un avance en proyección holográfica y realidad aumentada, orientado a neutralizar los escáneres externos.

- Procesador Cuántico Integrado:

- Chip Cuántico Compacto: Ubicado en una de las patillas o soportes laterales, este procesador ejecuta algoritmos cuánticos para controlar y ajustar dinámicamente los patrones holográficos.

- Conexiones a Sensores Ambientales: Permite que el procesador reciba datos en tiempo real sobre las condiciones del entorno, ajustando automaticamente el camuflaje en consecuencia.

- Batería de Alta Densidad:

- Fuente de Energía Recargable: Ubicada en la otra patilla o soporte lateral, proporciona energía continua al dispositivo. Soporta recarga inalámbrica para mayor comodidad e incluso con carga cinética o energía ilimitada por la transformaciones de los neutrinos a electrones, en este último supuesto es menester previamente el proceso de captura del neutrino o interacción débil y su eventual mutación a electrón, lo que se logra con la interacción con un núcleo o partícula específica para producir los electrones. La probabilidad de interacción del neutrino con la materia se aborda en el trabajo teórico reseñado en el siguiente enlace: https://perezcalzadilla.com/consideraciones-sobre-las-patentes-de-propiedad-intelectual-de-las-formulas-abstractas-e-inventos-conexos/

- Capacidad y Duración: Diseñada para una larga duración con un peso mínimo, asegurando que las gafas sean ligeras y cómodas de usar durante todo el día.

- Sensores Ambientales:

- Detección de Luz y Movimiento: Sensores estratégicamente ubicados que monitorean la intensidad de la luz, movimiento y otros factores ambientales para ajustar el escudo holográfico en tiempo real.

- Adaptación Automática: Permiten que los lentes respondan rápidamente a cambios en el entorno, manteniendo la efectividad del camuflaje digital incluso con dispositivos avanzados y logra deteminar el origen de la fuente de escaner invasivo.

- Conectividad Inalámbrica:

- Módulos Bluetooth y Wi-Fi: Para actualizaciones del software, sincronización con otros dispositivos y control remoto de las configuraciones del escudo holográfico, también puede existir interconexion con otros dispocitivos de escudos holograficos para intercambiar data, sobre posibles zonas de amenazas.

- Compatibilidad con Dispositivos Móviles: Permite al usuario personalizar y gestionar las funciones de los lentes a través de una aplicación móvil dedicada.,

Efecto de Camuflaje Digital.

- Reflección y Dispersión Controlada de la Luz:

- Metamateriales y Nanopartículas: Manipulan la luz para reflejar y dispersar patrones específicos que confunden y neutralizan los dispositivos de escaneo no consentido, haciendo que los rasgos biométricos sean difíciles de capturar con precisión.

- Interferencia de Ondas Luminosas: Añade efectos de interferencia para mostrar cómo las ondas de luz son manipuladas por las nanopartículas.

- Adaptación en Tiempo Real: Los algoritmos cuánticos ajustan los patrones holográficos dinámicamente, respondiendo a cambios en el entorno para mantener la efectividad del camuflaje.

- En la actualidad el diseñador neerlandés Jip van Leeuwenstein ha creado una máscara innovadora que impide el reconocimiento facial, mediante inteligencia artificial desde cualquier ángulo. Esta máscara, con forma de lente y fabricada en material transparente, distorsiona los puntos de reconocimiento biométrico sin ocultar las expresiones faciales, permitiendo así la interacción natural con otras personas.

Una marca Alemana, diseño un abrigo que figura como una verdadera capa de invisibilidad de forma que su estampado peculiar permite eludir a quien lo porta. la función de identificación de los algoritmos de reconocimiento facial, configurando así un camuflaje y a la vez un atuendo de moda urbana.

Un excelente análogo de este mecanismo presente en la naturaleza es el caso de los cefalópodos (particularmente pulpos, sepias y calamares). Estos animales pueden modificar la apariencia de su piel de manera muy sofisticada, tanto en el color como en la textura, para “engañar” la visión de sus depredadores o presas y pasar inadvertidos en su entorno, ya que poseen leucóforos e iridóforos, es decir células capaces de dispersar y reflejar la luz, contribuyendo a generar patrones con diferentes intensidades y matices, evitando un rastreo preciso de rasgos distintivos.

XIV.-EL PRINCIPIO DEL DÉBIL DIGITAL Y SU PROTECCIÓN JURÍDICA.

Marco Legal Internacional de Protección de Datos y Privacidad

El «Débil Digital» se refiere a los individuos vulnerables en el entorno digital, expuestos a riesgos sin tener los medios tecnológicos pertinentes para protegerse eficazmente del agravio a sus derechos de privacidad por la actividad desplegada por el Leviatán tecnológico. Es esencial desarrollar marcos legales eficaces que:

- Reconozcan el Derecho a la Privacidad Digital: Establecer que los datos biométricos son información sensible y deben ser protegidos en todos los ámbitos.

- Regulen el Uso de Tecnologías de Escaneo: Limitar y controlar el uso de dispositivos que puedan captar datos biométricos sin nuestro consentimiento.

- Promuevan la Transparencia: Obligar a empresas y entidades a informar sobre cómo recopilan y utilizan datos biométricos.

- Faciliten Recursos Legales: Proveer mecanismos para que las personas puedan denunciar y actuar contra violaciones a su privacidad implementando mecanismos legales extraordinarios como un habeas de protección de datos.

Rol del Abogado Especializado en Tecnología.

Dentro del ejercicio del foro los abogados deben interactuar e instruirse en temas legales sustantivos y procesales vinculados como defenderse frente a estas tecnología emergentes, de forma de lograr una capacitación profesional para proteger el derecho de los datos biométricos de nuestros clientes, es sin lugar a dudas nuestra responsabilidad, por ello debemos:

- Asesorar en el Desarrollo de Políticas: Colaborar con legisladores para crear leyes que protejan los datos biométricos.

- Defender los Derechos de los Individuos: Representar a aquellos cuyos derechos han sido vulnerados.

- Educar al Público: Informar sobre los riesgos y cómo protegerse.

- Promover la Ética en la Tecnología: Trabajar con empresas para implementar prácticas responsables.

Regulación de los Biodatos.

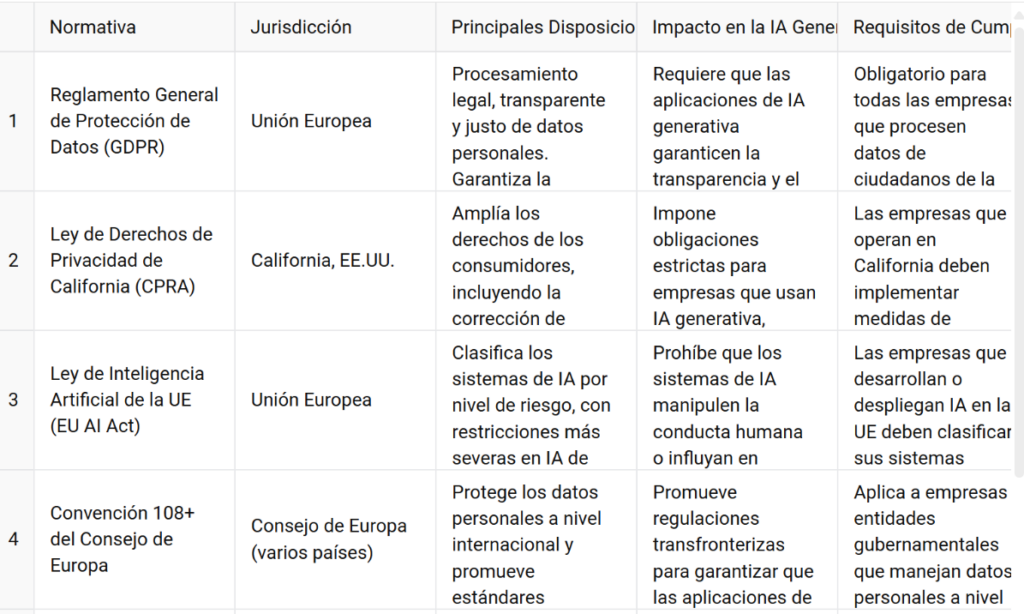

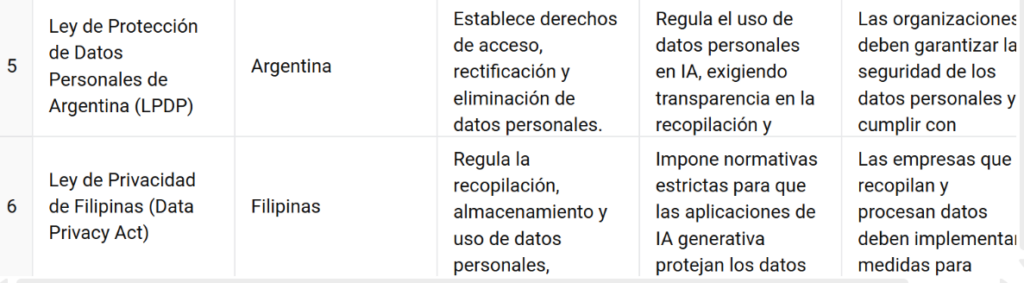

A nivel internacional, algunos países han comenzado a legislar sobre la protección de los datos biométricos:

- Unión Europea: El Reglamento General de Protección de Datos (RGPD) define y regula estrictamente el uso de datos biométricos.

- Australia, Rusia, Perú y Colombia: Han dado pasos hacia la categorización de datos biométricos como datos sensibles y establecen requisitos para su protección.

- Tambien es aplicable la ley privacidad del consumidor del estado de California de los Estados Unidos de Norteámerica.

En Venezuela, aún existe un vacío legal en esta materia, lo que resalta la urgencia de desarrollar un sistema juridico adaptado a las nuevas realidades impartidas por la tecnológia de recaudacion de datos biométricos de los ciudadanos de manera no consentida. hay que establecer el perfecto balance ante la interogante: ¿Cómo se equilibraría el derecho de la privacidad de los datos biométricos con las necesidades legítimas de seguridad y aplicación de la ley?.

Como antecedentes judiciales relevantes ante las prácticas impropias del leviatan técnologico, podemos citar.

- Illinois Biometric Information Privacy Act (BIPA):

- Caso de Facebook: En el año 2020, Facebook acordó pagar la suma de $725 millones para resolver una demanda colectiva en Illinois. Se le acusaba de recopilar y almacenar datos biométricos de usuarios sin su consentimiento explícito, violando la BIPA veáse también:https://www.telemundo.com/noticias/noticias-telemundo/justicia/meta-empresa-matriz-de-facebook-acepta-pagar-725-millones-por-la-deman-rcna63146

- Caso de Google: En el año 2022, Google llegó a un acuerdo de pagar suma de $100 millones, en una demanda colectiva bajo la BIPA por su función de agrupación facial en Google Photos, que etiquetaba automáticamente rostros sin consentimiento.

- Caso de TikTok: En el año 2021, TikTok llego a un acuerdo judicial de pagar la suma de $92 millones para resolver reclamos de que recopilaba ilegalmente datos biométricos de personas estadounidenses a servidores ubicados en China propiedad de Tencent y Alibaba.

- Reglamento General de Protección de Datos (GDPR) de la Unión Europea:

- Caso de Clearview AI: En el año2021, varias autoridades europeas de protección de datos iniciaron acciones contra Clearview AI por recopilar imágenes faciales de ciudadanos europeos sin consentimiento, violando el GDPR.

- Multas a grandes empresas:

- Amazon: En el año 2021, la Comisión Nacional de Protección de Datos de Luxemburgo impuso a Amazon una multa por la suma de €746 millones por violaciones al GDPR, aunque no exclusivamente por datos biométricos, establece precedentes sobre el manejo de datos sensibles de los usuario.

- Google: Ha enfrentado múltiples multas en la UE por violaciones al GDPR, lo que refuerza la importancia del cumplimiento en el manejo de datos personales.

- España:

- Caso Mercadona: En el año 2021, la Agencia Española de Protección de Datos (AEPD) multó a la cadena de supermercados Mercadona con €2,5 millones por implementar sistemas de reconocimiento facial en algunas tiendas sin las garantías legales necesarias y sin aviso previo a los clientes.

- Uso de datos biométricos en el ámbito laboral: La AEPD ha emitido directrices y sanciones relacionadas con el uso indebido de datos biométricos para el control de asistencia y acceso de empleados, enfatizando la necesidad de consentimiento y proporcionalidad.

- Brasil – Lei Geral de Proteção de Dados (LGPD):

- Caso de ViaQuatro: En el año 2018, antes de la implementación completa de la LGPD, la compañía que opera una línea de metro en São Paulo fue investigada por usar tecnología de reconocimiento facial para analizar las emociones de los pasajeros con fines publicitarios sin su consentimiento previo.

- Australia:

- Caso de 7-Eleven: En el año 2021, la Oficina del Comisionado de Información de Australia encontró que la empresa 7-Eleven recopiló datos faciales de clientes sin consentimiento adecuado, violando las leyes de privacidad australianas.

- Otros casos relevantes:

- Microsoft, Amazon y Google: Han enfrentado críticas y demandas relacionadas con la venta de tecnología de reconocimiento facial a entidades gubernamentales y su potencial uso indebido.

- IBM: En 2020, IBM anunció que dejaría de ofrecer software de reconocimiento facial y pidió un debate nacional en EE. UU. sobre su uso ético, reflejando las preocupaciones legales y sociales al respecto.

- El uso de tecnologías de reconocimiento facial y análisis de datos puede conducir a la violación masiva de la privacidad de las personas. Por ejemplo, en 2019 se reveló que una empresa llamada Clearview AI había recopilado miles de millones de imágenes de personas de las redes sociales para crear una base de datos de reconocimiento facial utilizada por fuerzas del orden y agencias gubernamentales en todo el mundo, sin el consentimiento de los individuos, otro caso fue la manipulación de la opinión pública Las plataformas de redes sociales han sido acusadas de utilizar algoritmos de IA para influir la opinión pública y promover la desinformación como lo fue el escándalo de Scandridge Analytics, en 2018 se reveló que la empresa había utilizado datos de millones de usuarios de Facebook para crear perfiles psicológicos y dirigir mensajes políticos específicos en ciertos grupos demográficos con el objetivo de influir en las elecciones.

Aspectos legales claves a considerar:

- Consentimiento explícito: La recopilación y uso de datos biométricos generalmente requieren el consentimiento explícito e inequívoco del individuo, según leyes como la BIPA y el GDPR.

- Finalidad legítima y proporcionalidad: El uso de datos biométricos debe ser necesario y proporcional al fin perseguido.

- Transparencia: Las empresas deben informar claramente a los individuos sobre cómo se recopilan, utilizan y almacenan sus datos biométricos.

- Derechos de los individuos: Acceso, rectificación y eliminación de sus datos biométricos, según corresponda en la legislación aplicable.

- Se destaca que la inteligencia artificial no puede manipular a los humanos de forma directa o subliminal para extraer los datos biométricos sin su consentimiento, esta premisa esta en línea con regulaciones como el EU AI Act.

Si bien el ordenamiento jurídico impone a las empresa del sector tecnológico responsabilidades pecuniarias por la recolección no consentida de datos biométricos, es indispensable que estas empresas cumplan previamente con las regulaciones locales e internacionales sobre protección de datos, a fin de evitar sanciones legales y proteger los derechos de los individuos. Sin embargo, en la práctica, la adopción voluntarias de políticas preventivas no suelen ser espontáneas; por ello, deben considerarse mecanismos procesales de tutela cautelar anticipativa en estos casos.

XV.-CONCLUSIÓNES;

La protección de los datos biométricos representa un desafío importante y crítico en la sociedad contemporánea. La invasión de la privacidad mediante tecnologías avanzadas de recolección masivas exigen soluciones innovadoras y multidisciplinarias. Al fusionar conocimientos de tecnología, biología, matemáticas, derecho, programación y física cuántica, es posible desarrollar herramientas especializadas—como un camuflaje digital (escudo holográfico) inspirado en el pez espejo– para salvaguardar nuestra identidad y promover regulaciones que protejan al individuo en el ámbito digital frente a las acciones avasalladoras del Leviatán tecnológico.

El desarrollo del prototipo de camuflaje digital propuesto, inspirado en la biomímesis (1) y potenciado por algoritmos cuánticos, abre una nueva frontera en la defensa contra el avance inexorable de las tecnologías invasivas. La aplicación de metamateriales, holografía y computación cuántica ofrece una defensa robusta contra la violación de la privacidad, subrayando la necesidad de una legislación proactiva y oportuna que regule el uso ético de los datos biométricos en el futuro digital.

Bajo el dominio del Leviatán tecnológico, la gobernanza global de datos se estructura mediante algoritmos poderosos que orquestan con extrema precisión el flujo y control de la información, obteniendo sin resistencia de los usuarios sus datos biométricos y estableciendo así un nuevo orden. Por ello, es esencial abordar el asunto desde diversas áreas del conocimiento humano con creatividad e ingenio para equilibrar la balanza, asegurando transparencia, seguridad y equidad en el ecosistema digital.

En un futuro cercano, la ciencia implementará de manera práctica la superposición cuántica, permitiendo que las partículas existan en múltiples estados simultáneamente. Aplicado al camuflaje digital, este principio podría permitir que materiales avanzados adopten múltiples propiedades ópticas a la vez, resultando en una invisibilidad efectiva o en una integración visual tan perfecta que el objeto sería prácticamente indetectable.

Es imperativo actuar ahora para establecer límites y salvaguardas que equilibren el avance tecnológico con el respeto a los derechos constitucionales fundamentales. Solo así podremos garantizar que la tecnología esté al servicio del bienestar humano sin comprometer nuestra privacidad o dignidad.

(1) La biomímesis, también conocida como biomimética o biomimicry, es el enfoque que busca emular modelos, sistemas y elementos de la naturaleza para resolver problemas humanos complejos. Se trata de aprender de las estrategias y soluciones que han desarrollado los seres vivos a lo largo de millones de años de evolución y aplicarlas en campos como la ingeniería, la arquitectura, el diseño y la tecnología.

XVI.–RESUMEN EJECUTIVO:

XVII.- BIBLIOGRAFÍA ORGANIZADA POR TEMAS:

I. Introducción.

Argumento Principal: El avance tecnológico rápido está revolucionando la sociedad y creando desafíos en la privacidad de datos que requieren respuestas efectivas.

Referencias:

- Libro:

- Título: «The Age of Surveillance Capitalism»

- Autor: Shoshana Zuboff

- Enlace: Google Books

- https://books.google.com/books?id=7eCoDwAAQBAJ

- Descripción: Explora cómo las empresas tecnológicas recopilan y utilizan datos personales, afectando la privacidad y la sociedad.

- Artículo:

- Título: «Privacy and Information Technology»

- Autores: Herman T. Tavani y James H. Moor

- Fuente: Stanford Encyclopedia of Philosophy

- Enlace: Stanford Encyclopedia

- https://plato.stanford.edu/entries/it-privacy//

- Descripción: Analiza los desafíos éticos y legales relacionados con la privacidad en la era digital.

II. Ejemplos de Disrupciones Tecnológicas y Su Impacto en el Derecho.

1. Inteligencia Artificial y Derechos de Autor

Argumento: La IA ha generado desafíos para las leyes de propiedad intelectual, que no están diseñadas para abordar creaciones generadas por máquinas.

Referencias:

- Artículo:

- Título: «Artificial Intelligence and Copyright»

- Autor: Pamela Samuelson

- Fuente: Columbia Law Review

- Enlace: Columbia Law Review

- https://columbialawreview.org/content/artificial-intelligence-and-copyright/

- Descripción: Discute cómo la IA afecta el derecho de autor y propone enfoques legales.

- Informe:

- Título: «Copyright in the Age of Artificial Intelligence»

- Autor: Organización Mundial de la Propiedad Intelectual (OMPI)

- Enlace: WIPO Magazine

- https://www.wipo.int/wipo_magazine/en/2017/05/article_0003.html

- Descripción: Explora las implicaciones de la IA en el ámbito del derecho de autor a nivel internacional.

2. Criptomonedas y el Derecho Financiero.

Argumento: La aparición de las criptomonedas y la tecnología blockchain desafían las normativas financieras tradicionales.

Referencias:

- Libro:

- Título: «The Blockchain and the New Architecture of Trust»

- Autor: Kevin Werbach

- Enlace: MIT Press

- https://mitpress.mit.edu/books/blockchain-and-new-architecture-trust

- Descripción: Analiza cómo blockchain cambia las dinámicas de confianza y regulación en finanzas.

- Artículo:

- Título: «Regulating Cryptocurrencies: Assessing Market Reactions»

- Autores: Raphael Auer y Stijn Claessens

- Fuente: Bank for International Settlements

- Enlace: BIS Papers

- https://www.bis.org/publ/work888.htm

- Descripción: Estudia cómo las regulaciones afectan el mercado de criptomonedas.

3. Privacidad de Datos y Redes Sociales.

Argumento: El uso masivo de redes sociales y la recopilación de datos han superado las leyes de privacidad, y los gobiernos luchan por proteger a los ciudadanos.

Referencias:

- Artículo:

- Título: «Privacy in the Age of Big Data»

- Autores: Omer Tene y Jules Polonetsky

- Fuente: Stanford Law Review Online

- Enlace: Stanford Law Review

- https://www.stanfordlawreview.org/online/privacy-paradox-privacy-and-big-data/

- Descripción: Explora el equilibrio entre big data y la protección de la privacidad.

- Libro:

- Título: «The Filter Bubble: What the Internet Is Hiding from You»

- Autor: Eli Pariser

- Enlace: Penguin Random House

- https://www.penguinrandomhouse.com/books/311087/the-filter-bubble-by-eli-pariser/

- Descripción: Examina cómo los algoritmos en línea afectan la privacidad y la información que recibimos.

4. Transporte y Movilidad.

Argumento: Plataformas como Uber presentan dificultades legales al colisionar con regulaciones de transporte tradicionales.

Referencias:

- Artículo:

- Título: «Regulating Uber: The Politics of the Platform Economy in Europe and the United States»

- Autor: Kathleen Thelen

- Fuente: Perspectives on Politics

- Enlace: Cambridge Core

- https://www.cambridge.org/core/journals/perspectives-on-politics/article/regulating-uber-the-politics-of-the-platform-economy-in-europe-and-the-united-states/0F35AB0DB0CF68AC62519B7F0A5DFE64

- Descripción: Analiza el impacto de Uber en las regulaciones de transporte.

- Libro:

- Título: «Uberland: How Algorithms Are Rewriting the Rules of Work»

- Autor: Alex Rosenblat

- Enlace: University of California Press

- https://www.ucpress.edu/book/9780520300569/uberland

- Descripción: Investiga cómo Uber y similares afectan el trabajo y la ley.

III. Las Limitaciones del Derecho para Adaptarse Rápidamente a los Cambios Tecnológicos.

Argumento: El proceso legislativo es lento y burocrático, impidiendo una respuesta inmediata a los cambios tecnológicos.

Referencias:

- Artículo:

- Título: «Law’s Lag: Technology and the Diminishing Gap Between Legality and Reality»

- Autor: Jack M. Balkin

- Fuente: Michigan Law Review

- Enlace: Michigan Law Review

- https://repository.law.umich.edu/mlr/vol112/iss6/2/

- Descripción: Explora cómo el derecho a menudo va por detrás de los avances tecnológicos.

- Libro:

- Título: «The Laws of Disruption»

- Autor: Larry Downes

- https://www.amazon.com/Laws-Disruption-Harnessing-Forces-Business/dp/0465018643Enlace: Amazon

- Descripción: Discute cómo la tecnología disruptiva desafía las leyes existentes.

IV. Ejemplos de Legislación que Queda Obsoleta ante la Tecnología.

1. Normas de Propiedad Intelectual

Argumento: Las leyes de copyright tradicionales no cubren adecuadamente las creaciones generadas por inteligencia artificial.

Referencias:

- Artículo:

- Título: «Can a Machine Be an Inventor? Patenting Artificial Intelligence»

- Autor: Ryan Abbott

- Fuente: University of California Law Review

- Enlace: UC Law Review

- https://www.uclalawreview.org/can-a-machine-be-an-inventor-patenting-artificial-intelligence/

- Descripción: Analiza la posibilidad de otorgar derechos de autor a creaciones de IA.

- Informe:

- Título: «Intellectual Property and Artificial Intelligence»

- Fuente: Parlamento Europeo

- Enlace: European Parliament

- https://www.europarl.europa.eu/RegData/etudes/BRIE/2020/642821/EPRS_BRI(2020)642821_EN.pdf

- Descripción: Evaluación de cómo la IA afecta la propiedad intelectual en la UE.

2. Leyes de Privacidad Anticuadas.

Argumento: Las leyes de privacidad no consideran los riesgos actuales de la recolección masiva de datos biométricos.

Referencias:

- Libro:

- Título: «Biometric Recognition: Challenges and Opportunities»

- Fuente: National Research Council

- Enlace: National Academies Press

- https://www.nap.edu/catalog/12720/biometric-recognition-challenges-and-opportunities

- Descripción: Estudia los desafíos en el reconocimiento biométrico y su impacto en la privacidad.

- Artículo:

- Título: «Biometric Data and Privacy Laws: An International Overview»

- Fuente: Privacy International

- Enlace: Privacy International

- https://privacyinternational.org/long-read/3823/biometrics-privacy-laws-around-world

- Descripción: Revisión de las leyes de privacidad relacionadas con datos biométricos a nivel global.

3. Contratos y Firma Digital.

Argumento: Las leyes sobre autenticidad y seguridad de documentos están siendo superadas por la tecnología de contratos inteligentes.

Referencias:

- Artículo:

- Título: «Smart Contracts: Legal Framework and Proposed Guidelines for Lawmakers»

- Autores: Primavera De Filippi y Aaron Wright

- Fuente: Harvard Journal of Law & Technology

- Enlace: Harvard JOLT

- https://jolt.law.harvard.edu/assets/articlePDFs/v31/DeFilippiWright.pdf

- Descripción: Propone un marco legal para contratos inteligentes.

- Artículo:

- Título: «Blockchain and Smart Contracts: What the Future Holds»

- Autor: Mark Giancaspro

- Fuente: Law in Context

- Enlace: SSRN

- https://papers.ssrn.com/sol3/papers.cfm?abstract_id=3427770

- Descripción: Analiza el impacto legal de blockchain y los contratos inteligentes.

V. ¿Cómo Podría el Derecho Adaptarse Mejor a la Tecnología?.

Argumento: El derecho podría beneficiarse de enfoques legislativos basados en principios generales que permitan flexibilidad.

Referencias:

- Artículo:

- Título: «Regulating Emerging Technologies: A Principle-Based Approach»

- Autor: Gary E. Marchant

- Fuente: Jurimetrics

- Enlace: SSRN

- ttps://papers.ssrn.com/sol3/papers.cfm?abstract_id=2215603

- Descripción: Propone un enfoque basado en principios para regular tecnologías emergentes.

- Libro:

- Título: «Law, Policy, and Technology»

- Autores: Pauline C. Reich y Eduardo Gelbstein

- Enlace: IGI Global

- https://www.igi-global.com/book/law-policy-technology/43732

- Descripción: Discute cómo las políticas legales pueden adaptarse a la tecnología.

VI. Reflexión: El Reto de un Derecho que debe Evolucionar.

Argumento: La tecnología es controlada por el «Leviatán tecnológico», avanzando rápidamente y creando realidades difíciles de regular.

Referencias:

- Libro Clásico:

- Título: «Leviatán»

- Autor: Thomas Hobbes

- Enlace: Proyecto Gutenberg

- https://www.gutenberg.org/ebooks/3207

- Descripción: Analiza el concepto de un poder centralizado, aplicable metafóricamente al dominio tecnológico actual.

- Artículo:

- Título: «The New Leviathan: The Erosion of Privacy in the Digital Age»

- Autor: Siva Vaidhyanathan

- Fuente: The New York Times

- Enlace: NY Times

- https://www.nytimes.com/2018/07/23/opinion/facebook-privacy-antitrust.html

- Descripción: Discute cómo las grandes tecnológicas afectan la privacidad.

- Libro:

- Título: «The Big Nine: How the Tech Titans and Their Thinking Machines Could Warp Humanity»

- Autor: Amy Webb

- Enlace: PublicAffairs

- https://www.publicaffairsbooks.com/titles/amy-webb/the-big-nine/9781541773752/

- Descripción: Explora el impacto de las grandes empresas tecnológicas en la sociedad.

VII. Tecnologías Emergentes a Disposición del Leviatán Tecnológico.

Argumento: El uso de tecnologías como el escaneo remoto del iris y la realidad aumentada permite acceder a datos biométricos sin consentimiento.

Referencias:

- Artículo:

- Título: «Biometric Surveillance: A Review of the Technology»

- Autores: Anil K. Jain y Arun Ross

- Fuente: IEEE Transactions

- Enlace: IEEE Xplore

- https://ieeexplore.ieee.org/document/1624877

- Descripción: Revisión de tecnologías de vigilancia biométrica.

- Artículo:

- Título: «Privacy and Ethical Implications of Augmented Reality»

- Autores: Franziska Roesner et al.

- Fuente: IEEE

- Enlace: IEEE Xplore

- https://ieeexplore.ieee.org/document/6769207

- Descripción: Discute las implicaciones de privacidad en la realidad aumentada.

VIII. ¿Qué son los Datos Biométricos?.

Explicación: Datos biométricos son características físicas o comportamentales únicas que pueden usarse para identificar a un individuo.

Referencias:

- Libro:

- Título: «Introduction to Biometrics»

- Autores: Anil K. Jain, Arun A. Ross y Karthik Nandakumar

- Enlace: Springer

- https://www.springer.com/gp/book/9780387773261

- Descripción: Introducción completa al campo de la biometría.

- Artículo:

- Título: «Biometric Recognition»

- Fuente: National Science and Technology Council

- Enlace: NSTC Report

- https://www.biometrics.gov/Pages/biometricTypes.aspx

- Descripción: Información sobre tipos y usos de datos biométricos.

IX. Prototipo de Camuflaje Digital Inspirado en la Naturaleza.

Argumento: Propuesta de un camuflaje digital inspirado en el pez espejo para bloquear el escaneo no autorizado de datos biométricos.

Referencias:

- Artículo:

- Título: «Biomimetic Camouflage: Lessons from Nature»

- Autores: Roger T. Hanlon y John B. Messenger

- Fuente: Cambridge University Press

- Enlace: Libro

- https://www.cambridge.org/core/books/cephalopod-behaviour/BA3E4F3C306D761A0EEFF09F8E63293C

- Descripción: Estudio sobre camuflaje biológico y su aplicación.

- Artículo:

- Título: «Mirror Reflection and Camouflage in Fish»

- Autor: E.J. Denton

- Fuente: Journal of the Marine Biological Association

- Enlace: Cambridge Core

- https://www.cambridge.org/core/journals/journal-of-the-marine-biological-association-of-the-united-kingdom/article/mirror-scales-of-fishes/93F604F3BCB8BB2E6E5B2B362C625D6C

- Descripción: Investigación sobre cómo los peces utilizan la reflexión para camuflarse.

- Artículo:

- Título: «Adaptive Reflective Surfaces Inspired by Fish Skin»

- Autores: X. Yu et al.

- Fuente: Nature Materials

- Enlace: Nature

- https://www.nature.com/articles/nmat2310

- Descripción: Desarrollo de materiales reflejantes inspirados en la piel de peces.

X. Aplicación Tecnológica de las Propiedades del Pez Espejo.

Argumento: Creación de un escudo holográfico como capa de invisibilidad digital utilizando metamateriales y algoritmos cuánticos.

Referencias:

- Artículo:

- Título: «Metamaterials and the Science of Invisibility»

- Autor: David R. Smith

- Fuente: Physics Today

- Enlace: Physics Today

- https://physicstoday.scitation.org/doi/10.1063/1.2812121

- Descripción: Explica cómo los metamateriales pueden usarse para crear invisibilidad.

- Artículo:

- Título: «The Road to the Perfect Lens and Invisibility Cloak»

- Autor: John B. Pendry

- Fuente: Science Magazine

- Enlace: Science Magazine

- https://science.sciencemag.org/content/312/5775/1780

- Descripción: Describe avances en metamateriales para lentes y camuflaje.

XI. Desarrollo Tecnológico.

Argumento: Implementación requiere entender sistemas de escaneo, diseño de metamateriales y programación de algoritmos cuánticos.

Referencias:

- Libro:

- Título: «Principles of Metamaterial Cloaking»

- Autor: Andrea Alù

- Enlace: Cambridge University Press

- https://www.cambridge.org/core/books/principles-of-metamaterial-cloaking/84C0C714D64F6F41B23B7AD8A8B4EADF

- Descripción: Fundamentos del camuflaje utilizando metamateriales.

- Artículo:

- Título: «Quantum Algorithms for Optical Cloaking»

- Autores: G. Juzeliūnas et al.

- Fuente: Physical Review A

- Enlace: APS

- https://journals.aps.org/pra/abstract/10.1103/PhysRevA.89.013812

- Descripción: Uso de algoritmos cuánticos en camuflaje óptico.

XII. Ecuaciones.

Contenido: Se mencionan las ecuaciones de Maxwell y el índice de refracción en metamateriales.

Referencias:

- Libro:

- Título: «Classical Electrodynamics»

- Autor: John David Jackson

- Enlace: Wiley

- https://www.wiley.com/en-us/Classical+Electrodynamics%2C+3rd+Edition-p-9780471309321

- Descripción: Texto fundamental sobre electrodinámica clásica y ecuaciones de Maxwell.

- Artículo:

- Título: «Negative Refraction Makes a Perfect Lens»

- Autor: J.B. Pendry

- Fuente: Physical Review Letters

- Enlace: APS

- https://journals.aps.org/prl/abstract/10.1103/PhysRevLett.85.3966

- Descripción: Explica el concepto de índice de refracción negativo en metamateriales.

XIII. Integración de Ecuaciones Matemáticas para la Funcionalidad del Prototipo.

Contenido: Modelo óptico cuántico, patrones de interferencia y el uso del algoritmo de Grover.

Referencias:

- Libro:

- Título: «Quantum Computation and Quantum Information»

- Autores: Michael A. Nielsen e Isaac L. Chuang

- Enlace: Cambridge University Press

- https://www.cambridge.org/core/books/quantum-computation-and-quantum-information/3993108F0840BB23C63361DA3868D5F6

- Descripción: Texto esencial sobre computación cuántica y algoritmos como el de Grover.

- Artículo:

- Título: «A Fast Quantum Mechanical Algorithm for Database Search»

- Autor: Lov K. Grover

- Enlace: arXiv

- https://arxiv.org/abs/quant-ph/9605043

- Descripción: Presenta el algoritmo de Grover para búsqueda en bases de datos.

XIV. El Principio del Débil Digital y su Protección Jurídica.

Argumento: El «Débil Digital» se refiere a individuos vulnerables en el entorno digital que necesitan protección legal.

Referencias:

- Artículo:

- Título: «Digital Inequality: From Unequal Access to Differentiated Use»

- Autores: Paul DiMaggio y Eszter Hargittai

- Fuente: Social Inequality

- Enlace: Princeton University

- https://www.princeton.edu/~artspol/workpap/WP15%20-%20DiMaggio%2BHargittai.pdf

- Descripción: Estudia la desigualdad digital y sus implicaciones.

- Libro:

- Título: «The Digital Divide»

- Autor: Mark Bauerlein

- Enlace: Penguin Random House

- https://www.penguinrandomhouse.com/books/201017/the-digital-divide-by-mark-bauerlein/

- Descripción: Debates sobre las brechas digitales en la sociedad.

XV. Conclusión.

Argumento: La protección de datos biométricos requiere enfoques multidisciplinarios y regulación proactiva.

Referencias:

- Artículo:

- Título: «Interdisciplinary Perspectives on Privacy and Security in the Digital Age»

- Fuente: Journal of Information Security and Applications

- Enlace: ScienceDirect

- https://www.sciencedirect.com/science/article/pii/S2214212617301180

- Descripción: Reúne enfoques de diferentes disciplinas sobre privacidad y seguridad.

- Libro:

- Título: «Privacy and the Digital State»

- Autor: Alan Charles Raul

- Enlace: Wolters Kluwer

- https://lrus.wolterskluwer.com/store/product/privacy-and-the-digital-state-balancing-public-information-and-personal-privacy/

- Descripción: Examina cómo equilibrar la información pública y la privacidad personal.

Referencias Adicionales.

- Computación Cuántica y Q#:

- Libro:

- Título: «Learn Quantum Computing with Python and Q#»

- Autores: Sarah C. Kaiser y Christopher E. Granade

- Enlace: Manning Publications

- https://www.manning.com/books/learn-quantum-computing-with-python-and-q-sharp

- Descripción: Guía práctica para programar en Q#.

- Documentación:

- Título: «Microsoft Quantum Development Kit Documentation»

- Enlace: Microsoft Docs

- https://docs.microsoft.com/en-us/quantum/?view=qsharp-preview

- Descripción: Recursos oficiales para aprender Q# y computación cuántica.

- Libro:

- Metamateriales y Camuflaje:

- Artículo:

- Título: «Transformation Optics and Cloaking»

- Autor: Ulf Leonhardt

- Fuente: Science

- Enlace: Science Magazine

- https://science.sciencemag.org/content/312/5781/1777

- Descripción: Explica cómo los metamateriales pueden usarse para crear dispositivos de camuflaje.

- Artículo:

- Ética y Legalidad de los Datos Biométricos:

- Artículo:

- Título: «The Biometric Turn: Assessing the Vision of Biometric Technology»

- Autor: Irma van der Ploeg

- Fuente: Information, Communication & Society

- Enlace: Taylor & Francis

- https://www.tandfonline.com/doi/abs/10.1080/13691180210130773

- Descripción: Analiza las implicaciones sociales y éticas de la biometría.

- Artículo:

(©) “Copyright” (Derecho de autor de PEDRO LUIS PÉREZ BURELLI. /perezburelli|@gmail.com

Elaborado por:

PEDRO LUIS PEREZ BURELLI y JULIO ALEJANDRO GAMBOA CABRERA

https://www.linkedin.com/in/pedro-luis-perez-burelli-79373a97/

I loved as much as you will receive carried out right here The sketch is attractive your authored material stylish nonetheless you command get got an impatience over that you wish be delivering the following unwell unquestionably come more formerly again since exactly the same nearly a lot often inside case you shield this hike

«This post has helped me solve my issue, thanks a ton!»

Your blog is a constant source of inspiration for me. Your passion for your subject matter is palpable, and it’s clear that you pour your heart and soul into every post. Keep up the incredible work!

«Thanks for sharing such valuable information!»

«This is exactly what I was looking for, thank you!»

«I agree with your points, very insightful!»

I loved as much as you’ll receive carried out right here. The sketch is tasteful, your authored material stylish.

Your home is valueble for me. Thanks!…

«Thanks for sharing such valuable information!»

Noodlemagazine I just like the helpful information you provide in your articles

FlixHQ Exceptionally useful articles or reviews currently

gab This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!